Gli strumenti messi a disposizione da Kali per effettuare attacchi verso connessioni wireless sono innumerevoli. In questa lezione vedremo quelli più utilizzati per effettuare la fase di reconnaissance nelle reti wireless, per generare honeypot, per crackare password e infine per perpetrare attacchi di phishing.

Nella prossima lezione vedremo invece Aircrack-ng, una sorta di coltellino svizzero per le reti wireless, che svolge una miriade di compiti differenti.

Reconnaissance

Durante la procedura di reconnaissance l’attaccante acquisisce informazioni circa la vittima, cercando di creare una mappa della rete cui appartiene. A tale proposito, segnaliamo due strumenti particolarmente utili: GISKIsmet e Bluelog.

GISKismet

Questo strumento mette a disposizione una comoda interfaccia grafica per la visualizzazione delle informazioni sulle reti Wireless 802.11, ottenute tramite KIsmet. Tutte le informazioni catturate da KISmet (es. SSID, canale, protocollo di autenticazione) e memorizzate all’interno di un file in formato .netxml, devono essere trasferite all’interno del database SQLite di GISKismet:

giskismet -x <Kismet-file>.netxmlSuccessivamente, sarà possibile visualizzare le reti scoperte tramite Google Earth:

Bluelog

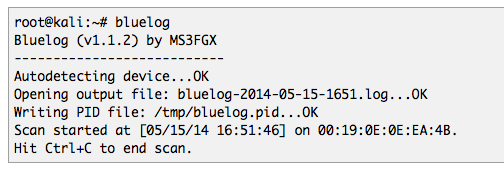

Uno strumento che consente di scansionare le reti Bluetooth, e crearne una mappa (non visuale). Deve essere eseguito in background per lunghi periodi al fine di determinare con precisione quanti e quali dispositivi sono disponibili nelle vicinanze.

Il suo utilizzo è semplicissimo, e basterà digitare dalla shell di Kali:

bluelogIl risultato sarà simile a quello mostrato nella figura seguente:

Honeypot

Gli honeypot sono dispositivi/reti “fake” create al solo scopo di fare da “esca” ad eventuali attacchi esterni, e fondamentalmente possono essere visti anche quali strumenti di protezione di prima linea, potendo agire da sentinella.

Tale funzionalità è ben implementata da due tool all’interno di Kali: Wifi Honey e Bluepot.

Wifi honey

Si tratta di uno script che crea quattro AP fittizi, di cui uno non criptato, uno con crittografia WEP e i rimanenti con crittografia WPA/WPA2. Lo scopo è quello di attirare attacchi di rete. Una quinta interfaccia di rete nascosta (creata da airodump-ng) avrà la funzione di loggare e visualizzare il traffico di rete. Il suo utilizzo è molto semplice, basterà attenersi al seguente formato:

wifi-honey <ESSID> <CANALE> <INTERFACCIA>Bluepot

Un honeypot per Bluetooth, scritto in Java. Lo script è intenzionalmente reso vulnerabile ad attacchi quali il BlueBugging ed il BlueSnarfing e permette di caricare praticamente qualunque tipo di malware sul dispositivo “esca”. Fornisce una comoda interfaccia grafica per la visualizzazione di eventuali attacchi in corso, che può essere avviata da shell digitando:

bluepotPassword cracking

In questa categoria rientrano strumenti adatti alla scoperta della password di sessione o master, relativi a connessioni wireless. Gli strumenti che vedremo in questa sede sono Fern e Pyrit.

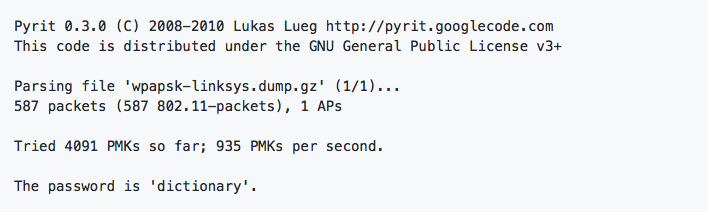

Pyrit

Uno strumento di forza bruta adatto a macchine enterprise per il gaming che consente di pre-calcolare un grosso ammontare di chiavi di autenticazione (Pairwise Master Key, PMK) per WPA/WPA2-PSK sfruttando le capacità delle librerie CUDA ed OpenCL. Per conoscere le capacità della nostra macchina, digitiamo:

pyrit benchmarkPer attaccare la fase di handshake di una coppia di utenti, dovremo possedere un file in formato .pcap. Per ottenere la PMK utilizzeremo un attacco a dizionario, tramite il seguente comando:

pyrit -r <FILE_PCAP> -i <FILE_DIZIONARIO> -b <BSSID> attack_passthroughIn caso di successo, otterremo la password:

Fern

Uno strumento di auditing, scritto in Python, che consente di scoprire le password di reti WEP, WPA/WPA2, WPS. Oltre a ciò può effettuare altri tipi di attacchi quali: session hijacking, man-in-the-middle, forza bruta vs HTTPS.

Per avviare lo strumento sarà sufficiente digitare dalla shell:

fern-wifi-crackerL’interfaccia grafica è molto semplice ed accattivante:

Phishing

In questa categoria rientrano gli strumenti di phishing che anziché utilizzare attacchi a forza bruta per calcolare la chiave master o di sessione della connessione wireless, ricorrono a tecniche di ingegneria sociale per rubare la password direttamente agli ignari utenti. Vedremo quindi: Spooftooph e Ghost Phisher.

Spooftooph

Questo programma consente di effettuare effettuare spoofing o clonazione dell’identità di altri dispositivi Bluetooth. In particolare è capace di loggare le informazioni identificative di altri dispositivi, di generare profili Bluetooth random e di automodificare il proprio profilo a intervalli costanti. Inoltre consente di clonare un dispositivo target.

Per esempio, per potere effettuare lo spoofing con un dato indirizzo, possiamo utilizzare la seguente sintassi:

spooftooph -i <INTERFACCIA > -a <INDIRIZZO_BLUETOOTH>Ghost Phisher

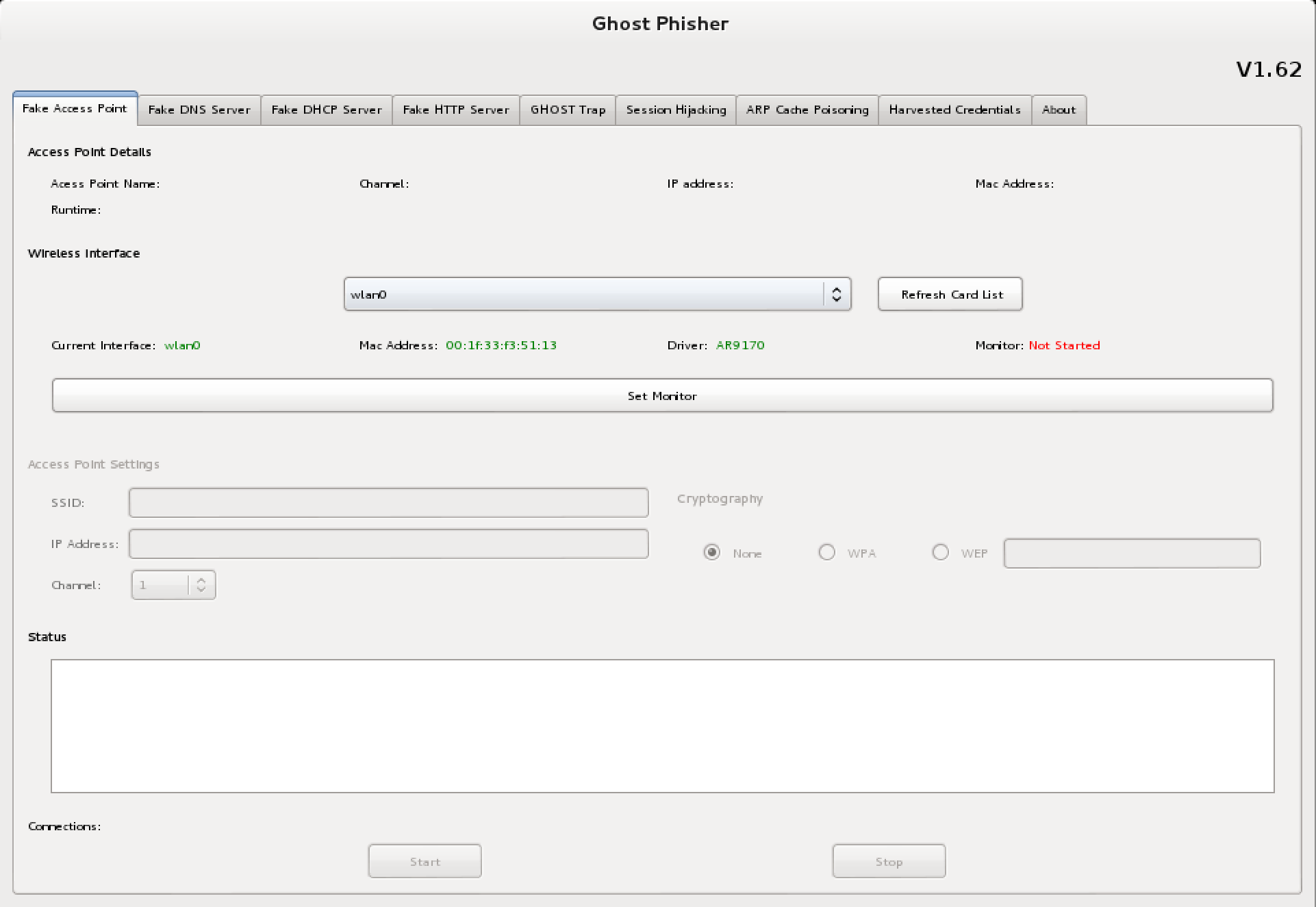

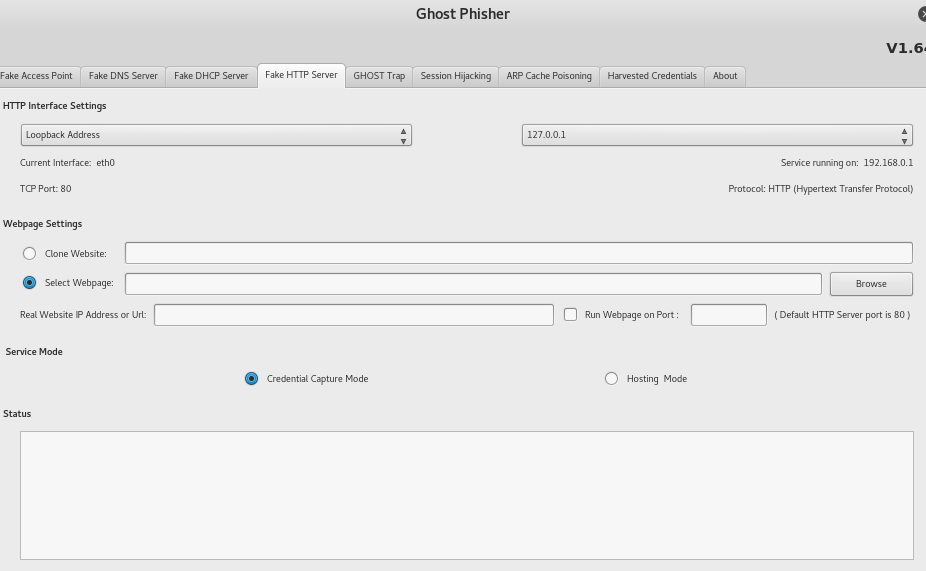

Concludiamo la nostra panoramica con uno strumento molto potente, capace di effettuare auditing e attacchi attivi contro reti Wireless ed Ethernet. Il programma è capace di simulare la presenza di access points, server HTTP, DNS, DHCP e WEB (logger di credenziali per il phishing), session hijacking, ARP poisoning. L’utilizzo è molto semplice. Apriamo la console di Kali e digitiamo:

ghost-phisherA questo punto avremo a disposizione l’interfaccia grafica:

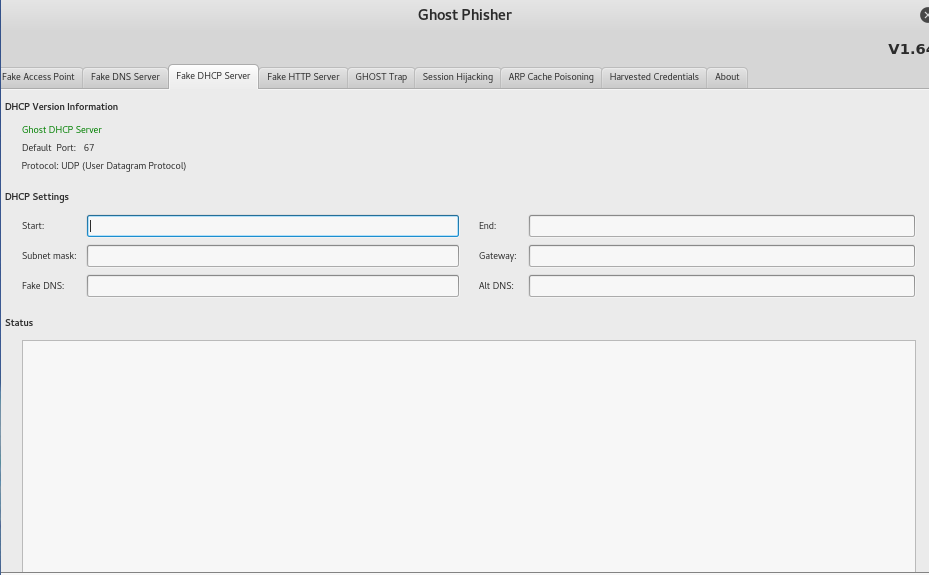

Per potere creare un fake DHCP server, procediamo con l'inserimento di indirizzo iniziale, indirizzo finale, maschera di rete, gateway, e informazioni sul DNS:

Infine, se volessimo creare un fake HTTP server, basterà spostarsi sulla scheda apposita, e scegliere se clonare una pagina web già esistente, o caricarne una nostra. Inoltre, dovremo specificare l'indirizzo IP del sito web su cui vogliamo creare la pagina web fake: