In questo articolo vedremo come il tool Hydra, uno strumento per l'attacco della password, sia in grado di effettuare un attacco a dizionario tra i PC di una rete (quindi un attacco online).

Hydra supporta il cracking delle password su oltre 40 servizi. Noi vedremo come effettuare questo tipo di attacco sfruttando i seguenti servizi:

- Desktop Remoto (RDP);

- Condivisione di File e Stampanti tramite Samba (SMB).

I servizi elencati devono essere ovviamente attivi e configurati sul computer bersaglio. Utilizzeremo un file dizionario denominato dizionario.txt (simile a quello creato nelle lezioni precedenti).

Configurazione del laboratorio virtuale

Il laboratorio virtuale utilizzato in questa guida è stato impostato su un computer host su cui è istallato Windows 10 Pro. Il computer dispone di un processore multi-core della Intel (i7) con 16 GB di RAM.

L'ambiente virtuale è in esecuzione utilizzando VMware Workstation 14.0.0 Player, nella versione a 64-bit per Windows o Linux. Analogamente, è possibile utilizzare VirtualBox.

Dopo aver scaricato ed installato VMware, avremo bisogno di ottenere (ed installare) l’immagine VMware di Kali Linux (macchina attaccante), reperibile su Offensive Security (dove, peraltro, è disponibile anche l'immagine per VirtualBox). Infine, scarichiamo l’immagine di Windows 7 e istalliamolo su una nuova macchina virtuale (macchina bersaglio). La .iso è reperibile sul sito ufficiale della Microsoft, mentre per la creazione della macchina virtuale è possibile fare riferimento all'apposito tutorial di HTML.it.

Fatto tutto ciò, dovremmo trovarci in una situazione simile alla seguente:

Configurazione dei servizi sulla macchina bersaglio

Una volta che l'ambiente di laboratorio è attivo e funzionante, il nostro prossimo passo è configurare la macchina di destinazione per il crack delle password. Sul computer bersaglio con Windows 7, va impostata una password per l'account dell'amministratore e abilitati i servizi di rete che andremo ad attaccare, ovvero il protocollo di desktop remoto (RDP) e il protocollo di condivisione di file e stampanti (SMB) di Windows.

Impostare la password di amministratore

Per impostare la password dell’account, accediamo alla macchina e impostiamo la password dell'amministratore utilizzando la stringa Q2W3E4R5 (o un'altra di nostro gradimento). È bene ricordare che la password deve essere contenuta nel file dizionario.txt.

Dal pannello di controllo, selezioniamo la voce Gestisci account, poi Cambia un account e infine Crea password.

Abilitare il desktop remoto (RDP)

Per abilitare il servizio di desktop remoto, sempre dal pannello di controllo andiamo su Sistema e sicurezza -> Sistema -> Impostazioni di connessione remota. Qui, dalla nella sezione Desktop remoto, selezioniamo l'opzione Consentire le connessioni dai computer che eseguono qualsiasi versione di Desktop remoto (meno sicura), confermando l’avviso di sicurezza facendo clic su Ok e su Applica.

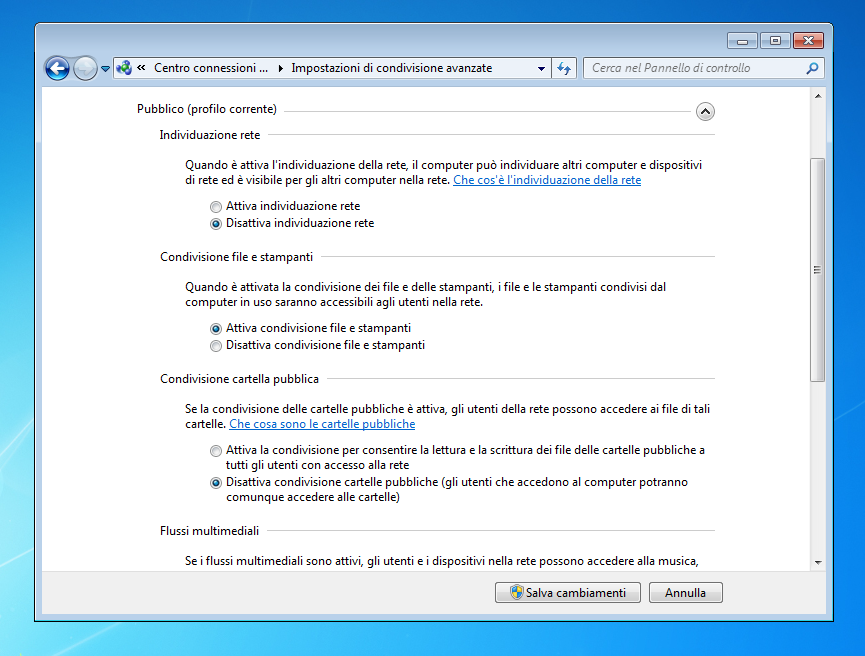

Attivare la condivisione di file e stampanti (SMB)

Per attivare la condivisione di file e stampanti tramite il protocollo Samba, è necessario, dal pannello di controllo, selezionare Rete e Internet -> Centro connessioni di rete e condivisione > Modifica impostazioni di condivisione avanzate. In questa finestra, sotto la sezione Condivisione file e stampanti, selezioniamo la voce Attiva condivisione file e stampanti, confermando tramite click su Salva cambiamenti.

Avendo configurato la macchina bersaglio, non resta che passare all’attacco.

Attaccare i servizi con Hydra

Hydra è un password cracker veloce e flessibile, che supporta un'ampia gamma di protocolli di rete. In questa lezione lo useremo da riga di comando.

Attacco al protocollo di desktop remoto di Windows 7

Proveremo ora ad eseguire un attacco con password dalla macchina Kali contro il computer Windows 7. Abbiamo abilitato il servizio RDP e abbiamo impostato la password dell'amministratore su Q2W3E4R5. Ciò consentirà ad un utente remoto di stabilire una connessione desktop remoto con questa macchina utilizzando le credenziali impostate.

Apriamo un terminale nella macchina attaccante e lanciamo il seguente comando:

hydra -l GAZ -P /root/Desktop/dizionario.txt -t 4 192.168.1.102 rdpCommentiamo la stringa appena digitata:

-

indica il nome utente da attaccare (nel nostro caso GAZ; va inserito quello creato sulla macchina virtuale);-l -

-Pindica il path del dizionario; -

-trappresenta il numero di tentativi contemporanei; - 192.168.1.102 è l’indirizzo IP della macchina bersaglio (se nel nostro caso ne è utilizzato uno diverso, questo campo va aggiornato di conseguenza);

-

rdpindica a Hydra il protocollo da attaccare.

Se tutto è impostato correttamente, dovremmo trovarci in una situazione simile alla seguente:

Come si vede, Hydra ha scoperto con successo la password utilizzata dall'account amministratore del computer bersaglio utilizzando un attacco a dizionario.

Attacco al protocollo di condivisione di file e stampanti di Windows 7

In questa sezione, eseguiremo un attacco simile a quello descritto nella sezione precedente. Questa volta, però, eseguiremo un attacco a dizionario contro il protocollo SMB (attivato durante la preparazione del computer Windows 7).

Apriamo un terminale nella macchina attaccante e lanciamo il seguente comando:

hydra -l GAZ -P /root/Desktop/dizionario.txt -t 4 192.168.1.102 smbCommentiamo la stringa appena digitata:

-

-lindica il nome utente da attaccare (nel nostro caso GAZ; va inserito quello creato sulla macchina virtuale); -

-Pindica il path del dizionario; -

-trappresenta il numero di tentativi contemporanei; - 192.168.1.102 è l’indirizzo IP della macchina bersaglio (se nel nostro caso ne è utilizzato uno diverso, questo campo va aggiornato di conseguenza);

-

smbindica a Hydra il protocollo da attaccare.

Se abbiamo impostato tutto correttamente, dovremmo trovarci in una situazione simile alla seguente:

Come potete vedere dall'output precedente, Hydra ha infranto con successo

la password dell’utente amministratore della macchina bersaglio tramite il

protocollo SMB. La password trovata è “Q2W3E4R5”.

Conclusioni

Se viene scelta una password debole per il nostro utente amministratore, essa può facilmente essere scoperta da terzi senza che si abbia la possibilità di rendersi conto della violazione.

L’anello debole di qualsiasi sistema di sicurezza è costituito dalle persone che lo gestiscono. L’utente deve essere consapevole che è l’unico responsabile negli accessi. Deve utilizzare una password sicura (magari generata utilizzando un tool), evitando di scriverla su un foglio di carta e/o di memorizzarla su file non protetti e facilmente accessibili. La password deve essere complessa per scoraggiare questo tipo di attacchi e non deve essere deducibile dalle nostre abitudini o hobby.

Nota: questa lezione ha puro scopo educativo, e tutti i test sono stati eseguiti in ambiente di laboratorio. Eventuali tentativi di replica su siti web o indirizzi IP pubblici costituiscono reato informatico.