Si chiama Safe Chat ed è l'applicazione da cui tutti gli utenti Android dovrebbero mantenersi alla larga: una volta installata, si attiva per rubare informazioni e chat. Di fatto, lo spyware allunga le mani su cronologia delle chiamate, messaggi, posizioni GPS registrate e altro ancora. A rischio anche le conversazioni private della app più comuni.

Il pericolo Safe Chat prende di mira gli utenti Android

I ricercatori di CYFIRMA che hanno scoperto questa nuova minaccia ne attribuiscono la paternità un gruppo APT indiano tra Bahamut e DoNot, entrambi in passato ritenuti responsabili di campagne attuate con finalità simili. Il codice maligno sembra poter essere etichettato come una variante di Coverlm, già capace di prendere di mira le comunicazioni trasmesse su WhatsApp, Telegram, Signal, Facebook Messenger e Viber.

A livello geografico, l'area più colpita dall'azione di Safe Chat è l'Asia meridionale. Come sempre accade in questi casi, però, la diffusione dello spyware potrebbe non essere circoscritta a un territorio specifico e arrivare quindi a raggiungere un target globale, anche sotto forma di versioni modificate ad hoc.

L'infezione avviene in primis attraverso tecniche di social engineering, spingendo dunque le potenziali vittime a scaricare e a installare l'applicazione corrotta, con la promessa di poterla impiegare per gestire in modo più sicuro e protetto le proprie conversazioni. Nello screenshot qui sotto è visibile la schermata che compare durante la creazione dell'account.

La schermata di creazione dell'account mostrata da Safe Chat

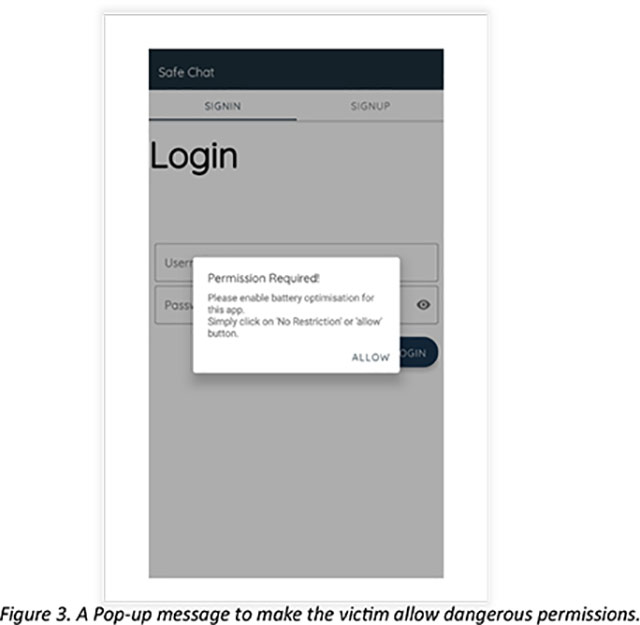

Un passaggio fondamentale è quello che, in fase di setup, chiede l'attribuzione dei permessi per l'utilizzo dei servizi di accessibilità. Così facendo, la fake app sarà poi in grado di abilitare tutte le autorizzazioni necessarie al furto dei dati, arrivando a interessare, tra le altre cose, anche la rubrica dei contatti e la memoria esterna. Al malcapitato è inoltre chiesto di escluderla dall'interruzione automatica quando eseguita in background.

Una volta tutto pronto, il codice di Safe Chat si occupa dell'esfiltrazione, inviando le informazioni a un server remoto controllato dagli autori dell'attacco. I pacchetti viaggiano protetti da crittografia e impiegando il certificato letsencrypt per evadere ogni tentativo di blocco.

/https://www.html.it/app/uploads/2023/08/smartphone_app.jpg)

/https://www.html.it/app/uploads/2024/11/hacker-cinesi-vpn.jpg)

/https://www.html.it/app/uploads/2024/11/truffe-qr-code-.jpg)

/https://www.html.it/app/uploads/2024/11/IPTV_______.jpg)

/https://www.html.it/app/uploads/2024/11/t-mobile-.jpg)