Introduzione

Nel precedente articolo relativo alla sicurezza di WordPress, abbiamo esaminato una misura preventiva al fine di evitare spiacevoli intrusioni nella gestione del nostro blog, ma cosa fare e soprattutto come rilevare eventuali intrusioni all'interno del nostro blog? Una possibile risposta a questa domanda ci viene data dal plugin WordPress Exploit Scanner, sviluppato da ocaoimh.ie e giunto ormai alla versione 0.5.

Il plugin

WordPress Exploit Scanner ci aiuta a "scovare" eventuali file compromessi o creati da ipotetici hacker, che hanno in precedenza attaccato con successo il nostro blog, questo plugin, quindi è da ritenersi un componente non preventivo ma viceversa. È possibile optare per diverse tipologie di ricerche, atte a scoprire eventuali anomalie presenti nel nostro WordPress, naturalmente a seconda della tipologia d'installazione e dei vari componenti installati, l'analisi potrebbe richiedere diverso tempo.

Le tipologie di ricerche proposteci sono relative all'analisi di eventuali stringhe e codici ostili contenuti all'interno dei file php e/o nei database. È verosimile decidere se eseguire una ricerca esclusivamente sui file presenti sul server oppure setacciare il database, ovvero eseguire una ricerca combinata, cioè sia all'interno del file che all'interno del database, è altresì possibile optare per la ricerca di un file tramite l'utilizzo di una parola chiave.

Installazione

Prima di utilizzare il plugin occorrerà ovviamente reperirlo, per far ciò è possibile utilizzare il link ufficiale, contenuto all'interno del sito del produttore. Il pacchetto scaricato consta di un file zip, al cui interno troviamo una cartella exploit-scanner che occorrerà scompattare in una qualsiasi posizione del nostro hard disk locale, al fine di effettuare l'upload della stessa all'interno della cartella wp-contentplugins presente nella webroot del nostro CMS.

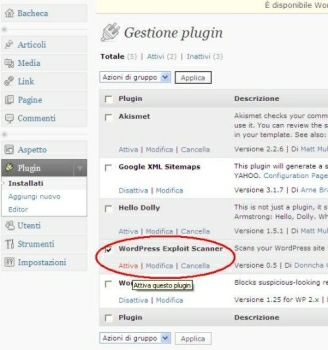

Ultimato l'upload possiamo procedere all'attivazione del componente, per assolvere a questo compito una volta collegati come amministratore al nostro WordPress, entreremo all'interno della sezione plugin, avendo cura successivamente di selezionare la chechbox in corrispondenza della voce "WordPress Exploit Scanner" (come evidenziato in rosso nella figura 3), ed infine cliccheremo sul tasto attiva, da questo momento siamo pronti ad utilizzare lo scanner.

Utilizzo del componente

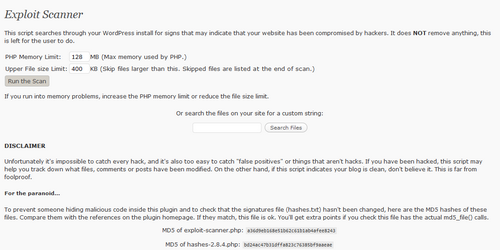

Per poter utilizzare le funzionalità messe a disposizione dal plugin occorrerà collegarsi alla dashboard dello stesso, per far ciò all'interno della nostra bacheca, troveremo la voce "Exploit Scanner".

La dashboard ci permette di effettuare la metodologia di ricerca che riteniamo faccia al caso nostro, cliccando sul stato "Run the scan", il plugin inizierà ad analizzare sia il file system della nostra web root, sia il database alla base del nostro WordPress.

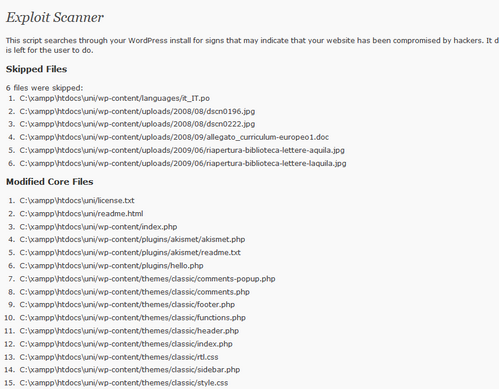

Ultimato il controllo, il plugin ci mostra in output i risultati della ricerca, nello specifico otterremo un responso sull'eventuale manomissione dei "Core files" (i file di "sistema" di WordPress), l'eventuale presenza di stringhe sospette (come ad esempio l'esistenza di link nascosti), potenziali plugin installati ma dannosi al corretto funzionamento del nostro blog, nonché un utile responso su configurazioni e post ambigui.

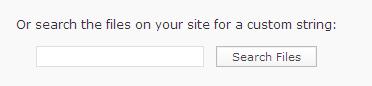

A volte tramite i così detti "bollettini sulla sicurezza", si viene a conoscenza di alcune stringhe di testo o comandi che possono dare il via libera agli hacker, WordPress Exploit Scanner, mette a disposizione un utile ricerca su tutti i file ed il database, cioè la ricerca di una specifica stringa all'interno delle componenti (file php, database ecc.) che costituiscono il nostro CMS.

Supponiamo di venir a conoscenza che un'ipotetica sequenza di comandi inseriti all'interno di una pagina php, possa creare dei problemi di stabilità e sicurezza al server web su cui è installata l'applicazione. Per semplicità immaginiamo che la sequenza di comandi incriminata sia formata da una semplice stringa di testo "Simulo intrusione", che andiamo ad inseriamo all'interno del campo "custom string" e confermiamo il tutto utilizzando il tasto "Search Files", dopo un'analisi del contenuto dei file e del database il sistema dovrebbe ritornare (si spera!) una pagina nella quale ci informa che non è stata trovata alcuna stringa sospetta e ne tanto meno sono stati modificati i file alla base di WordPress.

A questo punto, simuliamo un attacco al nostro blog, supponendo che un ipotetico pirata informatico sia riuscito a prendere il controllo della nostra webroot e che al contempo abbia inserito all'interno di un qualsiasi file il codice in questione, effettuando nuovamente il test, questa volta riceveremo qualcosa di diverso, infatti all'interno di un file a caso ho provveduto ad inserire un semplice echo "Simulo intrusione" (il file da me scelto è caso wp-mail.php) così da simulare un aattacco hacker, il componente che analizzerà l'intero filesytem della webroot nella quale è installato WordPress, visualizzerà il codice in questione, ed allo stesso tempo indicherà il file e la sua posizione contente la minaccia. Come già detto in precedenza il nostro plugin si limita esclusivamente a notificarci la presenza di eventuali anomalie, starà a noi decidere come procedere al fine di risolvere tali problemi.

Il plugin ci aiuta a scovare eventuali manomissioni ai file che compongono il core di WordPress, e se un hacker riuscisse ad avere accesso ai file di WordPress Exploit Scanner e di conseguenza a manometterli? Chi ci garantirebbe l'affidabilità dell'analisi?

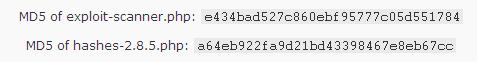

Per ovviare a questo problema il plugin visualizza in fondo alla dashboard due stringhe hash MD5, univoche, calcolate automaticamente sui file exploit-scanner.php ed hashes-2.8.5.php, tralasciando la teoria che sta dietro all'algoritmo MD5, potremo essere sicuri che i nostri file non siano stati attaccati confrontando queste due stringhe con quelle presenti all'interno del sito ufficiale del prodotto, se le due stringhe coincidono, possiamo essere "quasi" tranquilli, che lo scanning del blog non risulti falsato.

Conclusioni

Eseguire interventi periodici di manutenzione sul proprio blog è un'operazione fondamentale, può risultare utile ad esempio operare uno scanning totale dei file e delle stringhe contenute all'interno di WordPress e successivamente optare per un processo di backup qualora non vengano rilevate delle anomali oppure provvedere ad un recovery se si manifestino delle eccezioni, così facendo innalzeremo il grado di sicurezza ed affidabilità del nostro blog.