In quest’articolo mostreremo come con un semplice Raspberry Pi e Kali Linux sia possibile creare uno strumento da poter utilizzare in attacchi del tipo:

- Man-In-The-Middle (MITM);

- Sniffer;

- Attack Wireless Network.

Installando sul nostro Raspeberry Pi una distribuzione di Kali Linux per processori ARM, vogliamo ottenere un dispositivo al quale collegarci da remoto per lanciare l’attacco prescelto (ovviamente a scopo didattico e divulgativo). L’immagine di Kali linux per processori ARM è di per se già ottimizzata per Raspeberry Pi. Trattandosi comunque di una distribuzione, dobbiamo cercare di differenziarla modificando per cominciare la password di root e l’hostname. È consigliabile inoltre effettuare un aggiornamento prima di proseguire.

Installiamo e attiviamo la scheda Wireless

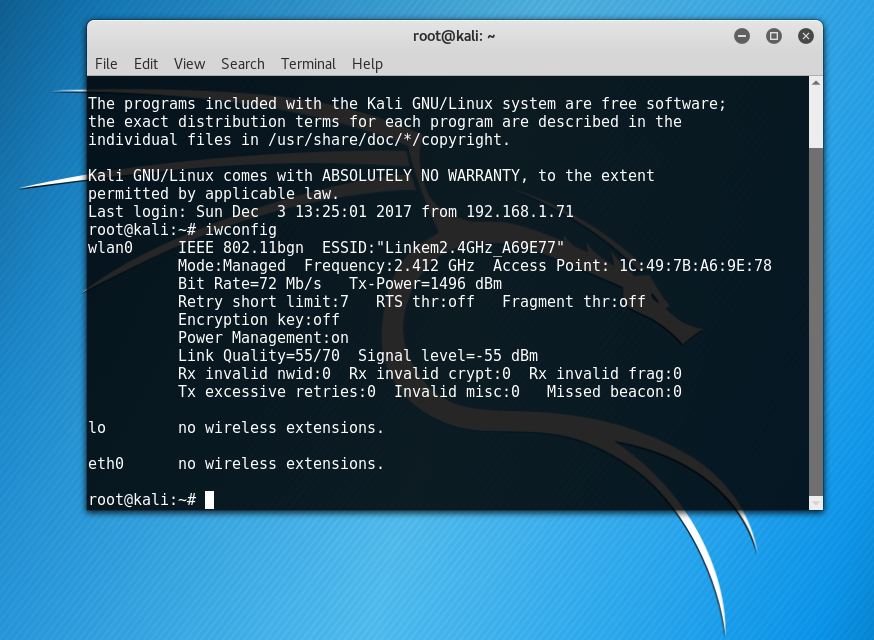

Se utilizziamo la versione 3 di Raspeberry Pi, non avremo bisogno di una scheda Wi-Fi USB, in quanto già istallata. Da terminale lanciamo il comando seguente:

iwconfigDovremmo ritrovarci in una situazione simile a quella seguente:

Per ottenere le info sulla scheda di rete Wi-Fi, dovremmo controllare la entry identificata dalla stringa wlan0

Se la scheda Wi-Fi è spenta, possiamo attivarla digitando il comando:

ifconfig wlan0 upSiamo pronti ora per effettuare una prima scansione alla ricerca di reti Wi-Fi nelle vicinanze. Ancora una volta, da terminale lanciamo il comando:

iwlist wlan0 scanningIl comando appena digitato mostrerà l'SSID e l'indirizzo MAC associato ai punti di accesso trovati. Nel nostro caso, è stata trovata una rete wireless Lab 1C:49:7B:A6:9E:78

Avviamo il servizio di Secure Shell (SSH)

Il servizio di Secure Shell (SSH) ci dà pieno accesso al Raspeberry Pi da una postazione remota. È il modo più comune per gestire remotamente i sistemi Linux mediante riga di comando. Poiché l’interfaccia grafica di Kali Linux non è necessaria, è preferibile utilizzare SSH (o un altro tool a riga di comando) ogni volta che è possibile. Verifichiamo se sulla nostra versione di Kali il servizio SSH sia installato e attivo, digitando da terminale:

service --status-all

Se sulla prima colonna è presente un "+" (come mostrato nella figura precedente), significa che il servizio SSH è installato e attivo. Altrimenti, se viene visualizzato il segno "-", sarà necessario installare il server OpenSSH.

Per installare il server OpenSSH, digitiamo da terminale il comando seguente:

apt-get install openssh-serverTerminata l’istallazione, sarà necessario avviare i servizi SSH. Digitiamo quindi:

service ssh startFatto ciò, il nostro Raspeberry Pi con Kali Linux è pronto per l'uso.

Conclusioni

Con dei semplici comandi abbiamo configurato un Raspeberry Pi in modo da trasformarlo in un piccolo ma potente dispositivo di hacking.

Potrebbe essere utilizzata per fornire un falso access point Wi-Fi e rubare tutte le informazioni possibili agli utenti che vi si collegherebbero, oppure per effettuare un attacco Man in the Middle, o ancora per sniffare i pacchetti di una connessione lecita.

Con pochi euro, un perfetto sconosciuto potrebbe impadronirsi di password, dati di carte di credito, numeri telefonici, credenziali, indirizzi di posta elettronica e molto altro. Questo articolo ha lo scopo di sensibilizzare gli utenti a diffidare di connessioni libere di cui non si conosce il reale gestore.

Nota: questo articolo ha puro scopo educativo, e tutti i test sono stati eseguiti in ambiente di laboratorio. Eventuali tentativi di replica su siti web o indirizzi IP pubblici costituiscono reato informatico.