Introduzione

Il concetto di rootkit nasce con i sistemi Unix, tralasciando l'etimologia della parola, possiamo semplicemente definire un rootkit come un software che ha come scopo principale quello di nascondersi agli occhi dell'utente e garantire a un attaccante il completo controllo del computer della vittima.

Rootkit principi di funzionamento

Un rootkit può annidarsi nel nostro sistema in diversi modi, un tipico esempio consiste nello sfruttare una "backdoor" presente nei software o nei sistemi operativi, non meno frequente è la diffusione tramite pen drive USB o altri supporti di memorizzazione. Un rootkit opera in modalità demone, in altre parole resta continuamente in ascolto ed in esecuzione pronto ad eseguire il compito per il quale è stato progettato. Molti rootkit sovrascrivono i normali comandi di sistema così da essere trasparenti agli occhi degli utenti e dei sistemi antivirus. Un modo per prevenire il diffondersi dei rootkit nel nostro sistema potrebbe essere quello di associare una "checksum" a tutti i file e comandi presenti nel sistema, così quando un rootkit prova ad "infettare” un file la "checksum" (paragonabile ad un'impronta digitale del file) risulterà alterata, proprio questa metodologia è alla base di molti software anti-rootkit, i quali cercano di contrastare questo problema. Tutti i sistemi operativi non sono immuni dai rootkit. Oltre all'utilizzo dei vari anti-rootkit che presenteremo in quest'articolo è naturalmente utile provvedere al continuo aggiornamento del sistema operativo e dei vari software utilizzati, nonché all'installazione di un firewall capace di analizzare il traffico che transita sulla nostra rete.

Dopo una breve ma doverosa digressione sulle tecniche ed i rischi dei rootkit presentiamo alcuni software anti-rootkit nonché alcune semplici contromisure che possiamo adottare per proteggerci da questa minaccia.

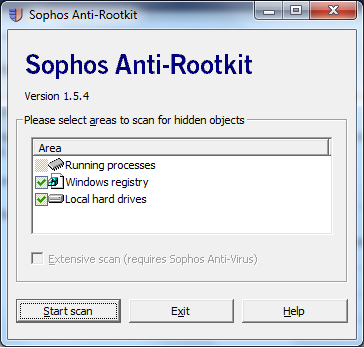

Sophos Anti-Rootkit

Compatibile con tutti i sistemi operativi di casa Microsoft a partire da Windows XP sino a Windows Server 2008 (sia 32 che 64 bits) Sophos Anti-Rootkit è giunto alla versione 1.5.4, prima di procedere al download del software occorrerà effettuare la registrazione gratuita nell'apposita area del sito ufficiale Sophos. L'installazione e la disinstallazione del software seguono la normale procedura dei sistemi Windows. L'amministrazione è resa semplice dall'interfaccia grafica (GUI) semplice ed intuitiva, oppure per i più esperti viene messa a disposizione la possibilità di amministrare il software tramite la riga di comando.

Il sistema anti rootkit Sophos permette la scansione e la protezione sia del disco sia del registro di sistema.

ThreatFire

ThreatFire distribuito da CyberHawk analizza il comportamento e le azioni dei processi in esecuzione al fine di determinare se l'azione compiuta è malevola oppure no. A differenza dei normali software anti-intrusione, ThreatFire non basa il suo funzionamento sulle firme virali, ma esclusivamente sul comportamento intrapreso dal software, ciò ha naturalmente vantaggi e svantaggi, infatti, se da un lato non occorre aggiornare costantemente il "registro delle firme virali” dall'altro si potranno avere molti "falsi positivi". ThreatFire permette la configurazione del livello di protezione, naturalmente maggiore sarà la protezione richiesta maggiore saranno gli alert visualizzati, ma minori i problemi legati ad eventuali infezioni virali.

Il software è distribuito sia in versione gratuita sia a pagamento, l'anti-rootkit è comunque presente già nella versione free, può essere installato su qualsiasi sistema operativo Microsoft da XP a Windows Server 2008, i requisiti hardware sono veramente ridotti sia in termini di RAM "consumata" che di spazio su disco occupato (circa 20 MB). Per gli utenti Windows 2000 viene consigliato l'utilizzo di della versione 4.1 di ThreatFire.

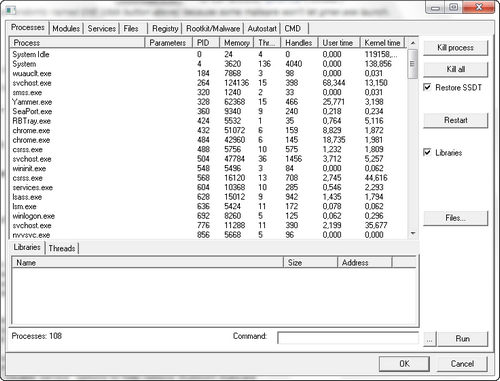

Gmer

Gmer è uno tra i tool antirootkit per Windows più completi. L'interfaccia non è particolarmente user friendly ma il tool si dimostra veramente efficace nell'individuazione di ospiti indesiderati sul sistema.

La sua efficacia ne ha portato all'inclusione in Avast. Oltre alle funzionalità di localizzazione ed eliminazione dei rootkit dispone di una serie di strumenti che permettono di pulire il registro di sistema, cancellare le voci in autostart, cancellare, disabilitare, avviare o fermare servizi.

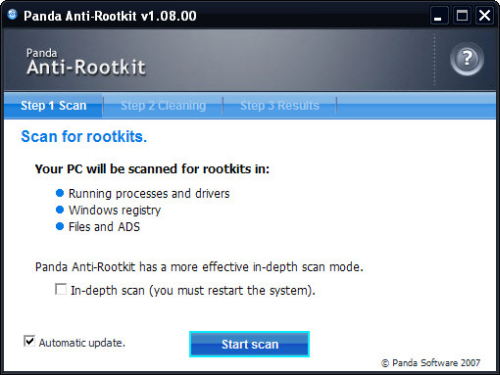

Panda Anti-Rootkit

Panda Anti-Rootkit automatizza il processo di scansione rendendosi invisibile agli antivirus. La verifica della presenza di rootkit avviene scansionando il comportamento dei processi ed analizzando i driver e gli altri processi in esecuzione, momentaneamente è possibile installare Panda Anti-Rootkit sui sistemi Windows 2000,2003 ed XP.

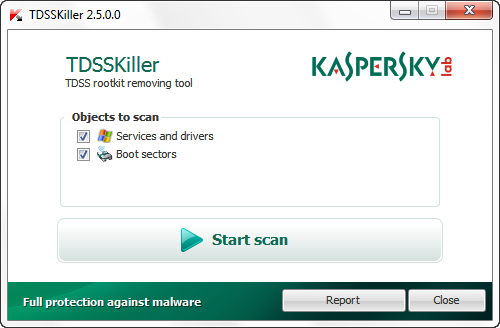

Kaspersky TDSSKiller

L'anti rootkit della russa Kaspersky è un software tanto scarno nell'interfaccia grafica quanto efficace nel rilevamento di ospiti poco graditi sul sistema. Consente di scansionare servizi e driver di Windows oltre al settore di boot del sistema operativo. È dotato anche di un'efficace sistema di update che segnala all'avvio la presenza di nuove versioni di TDSSKiller

Eseguire le scansioni in modo corretto

Come per gli antivirus anche gli anti-rootkit possono dar luogo ai così detti "falsi positivi”, in altre parole potrebbero rilevare delle "infezioni” non propriamente tali, per ovviare a questo problema si consiglia di eseguire la scansione esclusivamente quando tutte le applicazioni sono state chiuse.

È possibile che alcune volte risulti impossibile ripulire dei file presenti su hard disk esterni oppure unità flash USB, ciò è dovuto al fatto che la componente che ha il compito di "disinfettare” il sistema viene caricata prima dei driver utilizzati per la gestione del dispositivo, per risolvere tale problema occorre:

- Scollegare il dispositivo rimovibile;

- Riavviare il computer;

- Collegare la periferica in precedenza rimossa;

- Eseguire la scansione del dispositivo di archiviazione;

Conclusioni

In quest'articolo abbiamo passato in rassegna alcuni tra i software anti-rootkit più utilizzati, cercando di presentarli in base alle diverse modalità di funzionamento e di risorse "consumate", naturalmente restano sempre valide le raccomandazioni che si riferiscono agli aggiornamenti, all'utilizzo del software originale ed alla normale manutenzione da eseguire sulle postazioni di lavoro con cadenza regolare. Ricordiamo inoltre che utilizzare software P2P o craccato può esporci ai rischi di contrarre infezioni virali.